O Windows Server 2025 trouxe diversas melhorias na Group Policy Object (GPO), tornando o gerenciamento de configurações mais eficiente, seguro e integrado à nuvem. Com o avanço das arquiteturas híbridas e das necessidades de segurança, a Microsoft implementou novos recursos para facilitar a administração e garantir maior controle sobre dispositivos e usuários.

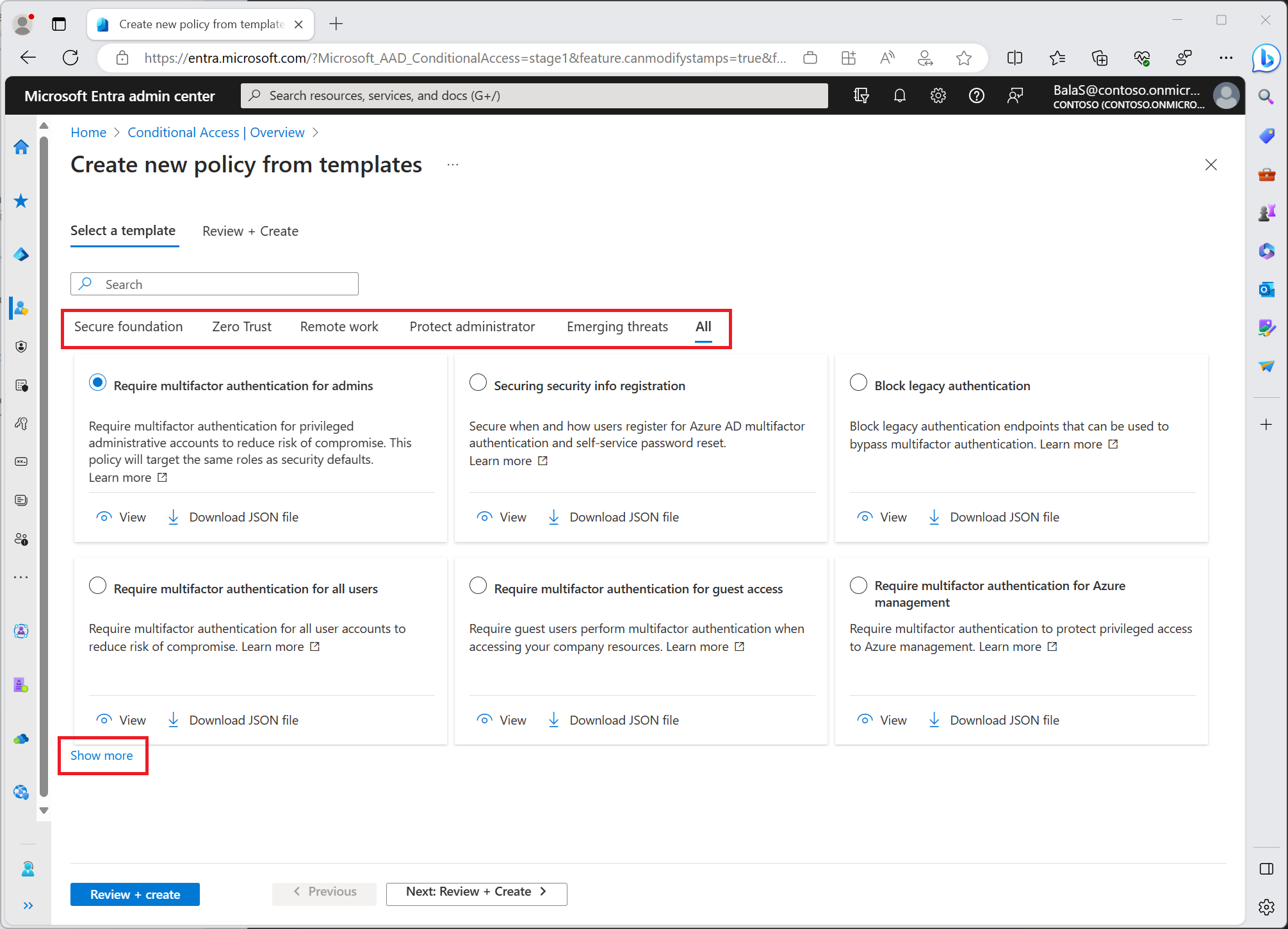

1. Suporte Aprimorado para Azure AD e Ambientes Híbridos

Uma das grandes evoluções no Windows Server 2025 é a maior integração da GPO com ambientes híbridos. Agora, é possível aplicar GPOs diretamente em dispositivos registrados no Azure AD, permitindo maior controle sobre políticas de segurança e conformidade.

Principais melhorias

- Aplicação de GPOs para dispositivos híbridos (Azure AD + On-Premises AD).

- Sincronização automática de políticas entre servidores locais e o Azure.

- Gerenciamento via Intune para integração de GPOs com políticas MDM.

2. Novos Templates de Política e Expansão de ADMX

A Microsoft adicionou novos templates administrativos (ADMX) no Windows Server 2025 para oferecer um controle mais refinado sobre configurações do sistema, incluindo segurança, desempenho e compatibilidade.

Destaques dos novos templates ADMX

- Políticas avançadas para Windows Defender: Configuração detalhada de recursos de segurança.

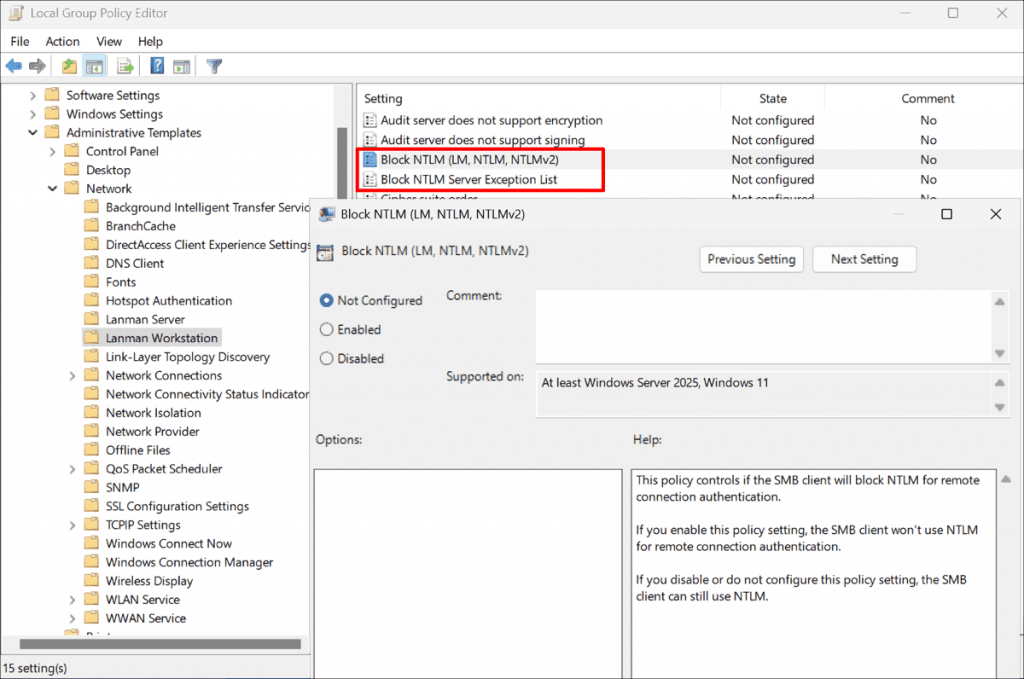

- Controle de credenciais: Novas diretrizes para evitar ataques como Pass-the-Hash e Pass-the-Ticket.

- Gerenciamento de atualizações: Opções refinadas para controle de Windows Update for Business.

3. Melhorias na Aplicação de Políticas e Desempenho

No Windows Server 2025, a aplicação das GPOs foi otimizada, resultando em menor tempo de processamento e maior confiabilidade.

Principais ganhos de desempenho

- Otimização do tempo de aplicação das GPOs, reduzindo latências.

- Melhor gerenciamento de políticas baseadas em localizações geográficas e segmentos de rede.

- Maior eficiência na replicação de políticas entre Controladores de Domínio.

4. Novos Recursos de Segurança para GPOs

A segurança foi reforçada com novas opções para restringir alterações indevidas nas políticas de grupo.

Novidades na segurança das GPOs

- Assinatura digital de GPOs: Evita alterações não autorizadas em políticas sensíveis.

- GPO Backup & Restore aprimorado: Melhora na proteção contra corrupção de dados e ataques ransomware.

- Controle de Permissões Avançado: Possibilidade de definir regras mais granulares para aplicação de GPOs em grupos específicos.

5. Monitoramento e Relatórios Avançados

O novo Windows Server 2025 traz um sistema aprimorado de monitoramento e auditoria das GPOs, permitindo que administradores acompanhem mudanças e validem configurações com mais precisão.

Melhorias no monitoramento

- Relatórios detalhados de aplicação de GPOs.

- Registro de alterações com histórico completo para auditoria.

- Integração com o Microsoft Defender for Endpoint para análise de conformidade.

Conclusão

O Windows Server 2025 reforça a gestão de políticas de grupo (GPO), trazendo maior integração com o Azure AD, melhor desempenho, novos templates ADMX e recursos avançados de segurança. Essas mudanças facilitam o gerenciamento de ambientes híbridos e aumentam a proteção contra ameaças modernas.

Se sua empresa utiliza Group Policy Objects, vale a pena considerar essas melhorias ao planejar uma migração para o Windows Server 2025.