Investigar incidentes de segurança é uma tarefa crítica para profissionais de TI e especialistas em segurança da informação. O Windows Server 2022 fornece diversos logs que podem ser essenciais para essa investigação. Este artigo detalha os tipos de logs disponíveis e os IDs de eventos específicos que são particularmente úteis para a investigação de incidentes de segurança.

Tipos de Logs Relevantes e IDs de Eventos

Logs de Segurança

Essenciais para qualquer investigação de segurança, esses logs registram eventos como tentativas de login, alterações de política e atividades de conta.

- 4624: Sucesso de logon

- 4625: Falha de logon

- 4648: Tentativa de logon com credenciais explícitas

- 4672: Atribuição de privilégios especiais durante o logon

- 4720: Criação de uma conta de usuário

- 4722: Ativação de uma conta de usuário

- 4728: Membro adicionado a um grupo de segurança global

- 4732: Membro adicionado a um grupo de segurança local

- 4740: Conta de usuário bloqueada

- 4756: Membro adicionado a um grupo de segurança universal

- 4771: Falha na solicitação de ticket Kerberos

Logs de Aplicativos

Registram eventos relacionados a aplicativos, úteis para identificar mal funcionamentos ou atividades maliciosas.

- 1000: Falha de aplicativo

- 1002: Aplicativo que parou de responder

- 11707: Instalação de aplicativo bem-sucedida

- 11708: Falha na instalação do aplicativo

Logs do Sistema

Contêm eventos do sistema operacional, importantes para identificar mudanças anormais ou falhas do sistema.

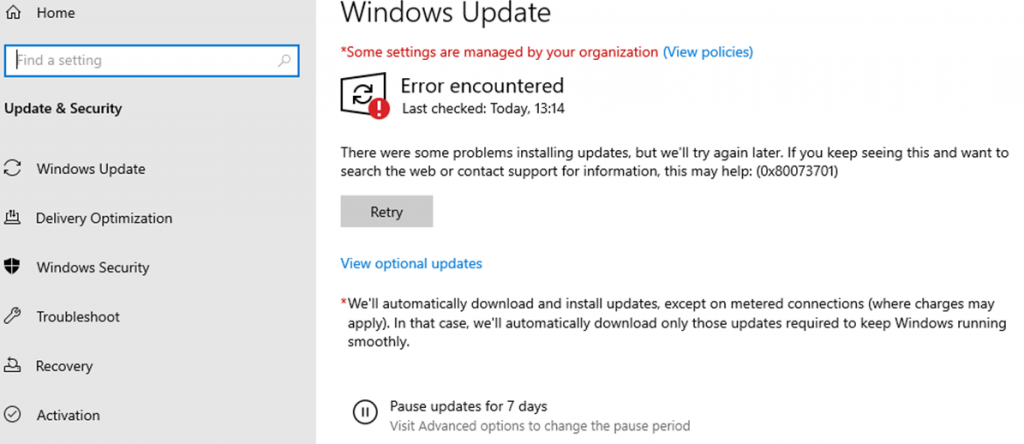

- 104: Falha de instalação de atualização do Windows

- 1074: Desligamento/reinicialização do sistema iniciado pelo usuário

- 6008: Registro de desligamento inesperado

Logs do PowerShell

Com o aumento do uso do PowerShell em ataques, o monitoramento destes logs tornou-se crucial.

- 400: Início da execução do motor do PowerShell

- 403: Parada da execução do motor do PowerShell

- 600: Provedor de logs do PowerShell carregado

- 800: Execução de Pipeline iniciada

Ferramentas e Comandos para Acesso aos Logs

Para acessar e analisar esses logs, utilize o Visualizador de Eventos (eventvwr.msc) ou ferramentas de linha de comando como PowerShell, com comandos como Get-EventLog e Get-WinEvent.

Conclusão

A capacidade de identificar rapidamente e analisar os logs corretos é vital na resposta a incidentes de segurança. Este artigo forneceu uma visão geral dos logs úteis no Windows Server 2022 para investigações de segurança, incluindo os IDs de eventos específicos. Utilizando estas informações, profissionais de segurança podem efetivamente monitorar, investigar e responder a incidentes de segurança, fortalecendo a postura de segurança da organização.